Quand on veut bien préparer ses élèves, rien de tel que de reprendre les sujets de l’examen… Vous trouverez ici les annales des années précédentes, classées par thème.

Dissertations sur la connaissance

- La coopération scientifique depuis la fin du XIXe siècle : acteurs, enjeux, limites. Centres étrangers Afrique, jour 1 (2024)

- La production et la circulation de la connaissance connaissent-elles des frontières ? Métropole. Jour 1 (2023). Le corrigé des Clionautes est disponible.

- La circulation de la connaissance, un enjeu géopolitique. Métropole, Jour 2 (2023).

- L’accès à la connaissance, un enjeu pour les sociétés et les États à partir du XXe siècle. Polynésie. Jour 1 (2023).

- Les États et le contrôle de la connaissance depuis la deuxième partie du XXe siècle. Centres étrangers. Afrique. Jour 2 (2023).

- La connaissance, un enjeu politique, social et géopolitique pour les Etats. Liban, jour 1 (2023).

- Les États face à l’enjeu de la connaissance depuis la deuxième partie du XXe siècle. Centres étrangers. Afrique. Jour 2 (2021).

- Le cyberespace : quelles réalités et quels défis ? Métropole, Jour 1 (2021).

- Comment construire et protéger la connaissance ? Métropole, Jour 2 (2021).

- Diffuser la connaissance, un enjeu pour les communautés savantes et pour les États. Sujet Zéro 3 (2021).

- Quels rôles jouent les États dans l’élaboration et la protection des connaissances ? Métropole, sujet de remplacement 1 (2021).

Études critiques de document sur la connaissance

Le cyberespace et la France (Liban, jour 2, 2023)

En analysant le document et en vous appuyant sur vos connaissances, montrez que le cyberespace est un espace de conflictualités et décrivez la stratégie de cyberdéfense de la France.

Dans la seconde moitié des années 2010, le cyberespace n’est plus une somme anarchique d’équipements ou de systèmes informatiques, mais bien un véritable milieu complémentaire aux champs physiques traditionnels (terre, mer, air et espace). On lui prêtera deux caractéristiques principales : il est entièrement façonné par l’homme et sa structure est multicouche. […] La particularité du cyberespace est la manière dont il s’est constitué, a évolué et évolue encore. On a dit comment la philosophie de ses bâtisseurs a initialement contribué à sa nature incontrôlée. Désormais, ce sont les intérêts commerciaux des industriels qui entretiennent cet aspect : il faut développer vite, abreuver le public de nouvelles fonctionnalités, les rendre obsolètes sous peu pour vendre et vendre toujours, sans considération pour les effets secondaires. […]

De nos jours, toute la société repose sur du cyber : toujours plus de moyens connectés, d’usagers, d’utilisations… La surface d’attaque du cyberespace grandit et mute sans cesse, son exploitation par des acteurs hostiles également. Le cas du hacker isolé agissant par idéologie ou esprit de compétition est maintenant obsolète. La cyberattaque devient un composant essentiel des actions des groupes criminels ou terroristes comme de la stratégie de certains gouvernements. C’est cette structuration de la menace qui impose désormais de reconnaitre le cyberespace non plus comme un milieu à défendre uniquement, mais comme un domaine d’opérations à conquérir. […]

Historiquement et politiquement, c’est la composante cyberdéfense qui contribue à la sécurité et à la souveraineté nationale et revêt un intérêt stratégique. Dévoilée en février dernier par Emmanuel Macron, la stratégie d’accélération cyber réaffirme l’enjeu de protéger les infrastructures critiques et veut diffuser la globalisation de la cyber protection dans toute la société par la formation, le développement technologique et le renforcement des liens au sein de la filière […]. La culture de la sécurité pour protéger les processus et les informations critiques est une caractéristique forte que les militaires ont développée bien avant l’ère de la numérisation. Ainsi, lorsque la cyberdéfense devient une priorité interministérielle à la fin des années 2000, le ministère de la Défense vient renforcer l’ANSSI (1), chef d’orchestre interministériel, et le ministère de l’Intérieur, chargé de la lutte contre la cybercriminalité. Les Armées intègrent et mûrissent les concepts de sécurité des systèmes d’information pour assumer leur part de la protection de l’espace numérique souverain. En 2017, après la reconnaissance du cyberespace comme domaine d’opérations, la composante cyber militaire se structure et le commandement de la cyberdéfense (COMCYBER) est créé. En 2019, la France se dote d’une doctrine de lutte informatique défensive et offensive, entrant ainsi dans le club des nations s’autorisant l’usage du spectre d’opérations cybernétiques (2) le plus varié […].

La coopération revêt également un aspect plus stratégique en donnant davantage de consistance à la dissuasion. La détection d’un assaillant et l’ajustement dynamique d’une cyberdéfense passe par l’échange d’informations caractéristiques d’une menace et par le partage de mesures d’atténuation. C’est surtout avec le monde civil que ce type de partenariat peut se développer : avec les collaborateurs industriels comme avec les centres gouvernementaux de veille, d’alerte et de réponses aux attaques.

(1) ANSSI : agence nationale de la sécurité des systèmes d’information a été créée en 2009.

(2) Opérations cybernétiques : opérations de régulation des échanges d’informations sur les réseaux informatiques.Source : Sébastien Picard, officier français spécialiste du domaine cyber, « Intégrer

les opérations cyber à la guerre moderne », Conflits, revue de Géopolitique

(revueconflits.com), octobre 2021

La France et sa cyberdéfense (Amérique du Nord, jour 1, 2021)

En analysant le document et en vous appuyant sur vos connaissances, vous montrerez après avoir identifié les différents acteurs impliqués dans la cybersécurité française, quelles sont les menaces qui pèsent sur le pays et les différents aspects de la stratégie mise en œuvre pour y répondre.

« La cybersécurité, c’est un sport collectif. La faille peut venir de partout. Les hackers sont plein d’inventivité. Aussi puissants que peuvent être nos pare-feux, une simple inattention peut ouvrir une brèche dans laquelle bien des personnes, des groupes et des Etats voudront s’engouffrer. […]

En 2017, les réseaux de la défense ont subi 700 événements de sécurité dont 100 cyberattaques. En 2018, les chiffres ont encore augmenté et dès septembre, nous dépassions ce chiffre de 700. […]. Et non seulement le nombre d’attaques augmente mais les attaquants ont toujours des profils aussi variés. Un adolescent peut pirater les mails de la chancelière allemande pour s’amuser, presque par hasard. Un groupe anonyme peut s’en prendre à nos industries, nos transports, nos hôpitaux sans raison apparente. Un Etat, enfin, peut chercher à affirmer sa puissance en nous espionnant, nous manipulant ou même en sabotant nos capacités. […]

Mesdames et messieurs, la guerre cyber a bel et bien commencé. Nous ne serons ni naïfs ni aveugles, et nous allons nous y préparer.

L’année dernière sur cette même estrade, je vous annonçais que la France se dotait d’une cyberdéfense renforcée avec 1000 recrutements de cybercombattants supplémentaires d’ici 2025 et 1,6 milliard d’euros pour la lutte dans le cyberespace. […]

Et vendredi, à Paris, avec le chef d’état-major des Armées, nous avons encore franchi une étape supplémentaire. J’ai annoncé devant le Commandement cyber, notamment, que la France revendiquait d’utiliser l’arme cyber au même titre que toutes les armes conventionnelles. J’ai pu énoncer les grands principes de notre nouvelle doctrine cyber offensive et le renforcement de notre défense cyber. L’arme cyber n’est pas seulement pour nos ennemis ou nos fictions. Non. Nous aussi, en France, pouvons défendre, répliquer et attaquer […]. En opération, nous employons déjà l’arme cyber. […]

Il faut aussi plus de coopérations, de partenariats, de convergences avec nos alliés européens. S’il y a bien une menace qui nous touche tous et se moque éperdument des frontières, c’est bien la menace cyber. Alors nous devons créer une culture commune, des remparts plus forts et agir ensemble, y compris avec de la lutte informatique offensive en opérations. […]

[Cette démarche collective] nous permettra de répondre ensemble à plusieurs grands défis. D’abord, la mise en place d’une coordination : c’est une évidence. Nous devons dialoguer en permanence et joindre à cet échange nos services de renseignement. […] Nous établirons une stratégie ambitieuse de sécurisation de nos systèmes. C’est la finalité même de notre démarche, alors il nous faudra cartographier, identifier les priorités. Nous devons enfin réfléchir à comment aider et protéger efficacement notre chaîne de sous-traitance. Nous ne pouvons pas les laisser devenir les chevaux de Troie de nos adversaires. Il faudra donc les soutenir, à la fois en méthode et en technique. […]. Et pour y parvenir, il existe un dernier défi que nous devons collectivement relever. Le défi des talents, le défi du recrutement. Le ministère des Armées doit faire savoir, partout, qu’il cherche des personnes prêtes à coder pour la France. Les industriels [doivent] mettre en avant les compétences fines qu’ils cherchent […] ».

Source : discours de Florence Parly, ministre des Armées, au Forum international de la cybersécurité à Lille, le 23 janvier 2019

Évolutions et enjeux de la circulation des connaissances (Asie, jour 2, 2021)

En analysant le document et en vous appuyant sur vos connaissances, répondez à la question suivante : quels sont les évolutions et les enjeux de la circulation des connaissances scientifiques ?

« Au Muséum national d’histoire naturelle, les échanges entre savants du pays et du monde entier ont toujours été des vecteurs essentiels de la production et de la diffusion de la connaissance scientifique. Les archives administratives et scientifiques de l’établissement témoignent d’une conversation ininterrompue entre chercheurs aux quatre coins de la planète : relations de voyages, journaux d’expéditions, correspondances, envois croisés entre spécialistes de caisses ou colis de spécimens, d’enveloppes garnies de graines, de photographies, de tirés à part, d’ouvrages… Un incessant ballet d’idées, d’indices et d’objets qu’on n’appelait pas encore des données et qui se dispensait souvent de toute tractation financière. Cette ouverture au monde s’est accompagnée d’une ouverture aux personnes. Des premières sociétés savantes jusqu’aux sciences participatives qui aident à enrichir les inventaires et bases de données contemporaines, l’histoire naturelle s’est co-construite avec des amateurs et des passionnés de tout bord sans qui les collections, matériau essentiel de la recherche, n’auraient jamais pu être assemblées ni décrites.

Bref, bien avant la révolution numérique qui a été un formidable accélérateur de ces échanges, on faisait de la science ouverte sans le savoir. Car la notion même de science est fondamentalement indissociable de l’ouverture des esprits, qui conditionne celle des publications et des données.

Science ouverte ! Ce devrait donc être un pléonasme*, mais cela fait des décennies que cela ne l’est plus. Comment en est-on arrivé là alors que pendant des siècles la communauté scientifique avait réussi à échanger, à s’organiser à travers de multiples réseaux ?

Les éditeurs privés […] ont forgé des outils comme l’impact factor (indice qui quantifie la qualité d’une revue à partir du nombre moyen de citations de ses articles) ou le H-index (autre indice qui quantifie la réputation d’un chercheur sur la base des citations de ses articles) sur lesquels les scientifiques eux-mêmes se sont précipités pour s’évaluer entre eux. […] Seulement voilà, après avoir demandé aux scientifiques, la plupart du temps payés par les pouvoirs publics, d’écrire leurs articles, de les éditer, de valider gratuitement ceux de leurs pairs, puis de payer pour les lire, les éditeurs ont aussi souhaité faire payer pour publier, simplement en proposant des accès facilités et accélérés à la publication contre rétribution. Bref, une forme d’asservissement consenti s’est installée. […]

À trop vouloir gagner, un vent contraire s’est levé, celui de la science ouverte. À l’heure des réseaux et du numérique, pourquoi la connaissance scientifique, bien de tous, ne pourrait-elle pas circuler librement ? Poser la question, c’est y répondre, surtout à une époque où l’acquisition de nouvelles données et connaissances n’est plus le coup d’éclat de quelque savant isolé, mais le fruit de collaborations multiples. La connaissance avance comme une vague collective où tout se partage et où chacun bénéficie de l’influence de tous. Dans un monde économiquement fracturé, la libre circulation des connaissances scientifiques est un indéniable levier de rééquilibrage et de développement, y compris dans les rapports Nord-Sud. Tout ce qui facilite les échanges fait donc sens et est même devenu une nécessité impérieuse.

[…] La science ouverte est désormais une nécessité économique, déontologique** et même pragmatique*** car elle permettra de desserrer le frein qui limite la diffusion large des connaissances acquises, entre scientifiques d’abord et vers un large public ensuite […] Il faut faire en sorte que la société dispose de bases fiables et que la diffusion de connaissances validées répondant aux critères scientifiques ne tourne pas à la diffusion d’opinions ou de croyances non étayées. C’est tout l’enjeu de cette science ouverte […]. »

Source : Bruno DAVID, La science ouverte : refaire circuler le savoir librement, 9 avril 2020, en ligne sur le site The Conversation, consulté en novembre 2020. [L’auteur du document est l’actuel Président du Muséum national d’Histoire naturelle (MNHN)].

Notes :

* Pléonasme : répétition, redondance.

** Déontologique : qui respecte des règles et des devoirs.

*** Pragmatique : qui s’adapte aux contraintes de la réalité.

Les conflits du cyberespace et la France (Centres étrangers. Afrique, Jour 1, 2021)

En analysant le document et en vous appuyant sur vos connaissances, montrez que le cyberespace est conflictuel et expliquez comment la France répond à ces menaces.

Rédigés à la demande du président de la République, les Livres blancs sur la Défense et la sécurité nationale fixent les orientations stratégiques de la France. Quatre Livres blancs ont été rédigés entre 1972 et 2020.

Les systèmes d’information sont désormais une donnée constitutive de nos sociétés. Au-delà des facilités considérables qu’elle apporte, l’interconnexion des systèmes d’information est une source de vulnérabilités nouvelles. Déjà identifiés dans le précédent Livre blanc, les menaces et les risques induits par l’expansion généralisée du cyberespace ont été confirmés, qu’il s’agisse d’atteintes à des systèmes résultant d’actes intentionnels ou de ruptures accidentelles mettant en cause le fonctionnement d’une infrastructure numérique critique.

Le développement rapide des infrastructures numériques ne s’est pas toujours accompagné d’un effort parallèle de protection, de sorte que les agressions de nature cybernétique sont relativement faciles à mettre en œuvre et peu coûteuses. Leur furtivité complique l’identification de leurs auteurs qui peuvent être aussi bien étatiques que non-étatiques. Les agressions les plus sophistiquées requièrent néanmoins une organisation complexe. Une attaque d’envergure contre une infrastructure numérique repose sur une connaissance détaillée de la cible visée, connaissance qui peut s’acquérir par des attaques préalables de moindre ampleur destinées à tester la cible, ou par des renseignements obtenus par d’autres moyens.

Les menaces qui se développent dans le cyberespace sont de plusieurs ordres. Au plus bas niveau, elles sont une forme nouvelle de criminalité, qui ne relève pas spécifiquement de la sécurité nationale : vol d’informations personnelles à des fins de chantage ou de détournements de fonds, usurpation d’identité, trafic de produits prohibés, etc. Relèvent en revanche de la sécurité nationale les tentatives de pénétration de réseaux numériques à des fins d’espionnage, qu’elles visent les systèmes d’information de l’État ou ceux des entreprises. Une attaque visant la destruction ou la prise de contrôle à distance de systèmes informatisés commandant le fonctionnement d’infrastructures d’importance vitale, de systèmes de gestion automatisés d’outils industriels potentiellement dangereux, voire de systèmes d’armes ou de capacités militaires stratégiques pourrait ainsi avoir de graves conséquences.

Le cyberespace est donc désormais un champ de confrontation à part entière. La possibilité, envisagée par le précédent Livre blanc, d’une attaque informatique majeure contre les systèmes d’information nationaux dans un scénario de guerre informatique constitue, pour la France et ses partenaires européens, une menace de première importance.

Source : Livre blanc sur la défense et sur la sécurité nationale, 2013

Les conditions de construction du savoir (Métropole, candidat libre, jour 1, 2021)

En analysant les documents et en vous appuyant sur vos connaissances, montrez comment la construction du savoir passe par l’accès à la connaissance et par des collaborations scientifiques.

Document 1 :

Classe de filles.

Document 2 :

Permettez-moi d’abord de vous dire que je suis heureux de parler aujourd’hui devant l’Académie des Sciences qui nous a fait, à madame Curie et à moi, le très grand honneur de nous décerner un prix Nobel. Nous avons aussi des excuses à vous adresser pour avoir tant tardé, pour des raisons indépendantes de notre volonté, à vous rendre visite à Stockholm.

J’ai à vous entretenir aujourd’hui des propriétés des corps radioactifs et en particulier de celles du radium. Il ne me sera pas possible de vous parler exclusivement de nos recherches personnelles. Au début de nos études sur ce sujet en 1898, nous étions seuls, avec Henri Becquerel, à nous occuper de cette question ; mais depuis, les travaux se sont multipliés et aujourd’hui on ne peut plus parler de radioactivité sans énoncer les résultats des recherches d’un grand nombre de physiciens tels que Rutherford, Debierne, Elster et Geitel, Giesel, Kaufmann, Crookes, Ramsay et Soddy, pour ne citer que quelques-uns de ceux qui ont fait faire des progrès importants à nos connaissances sur les propriétés radioactives. […]

Nous avons, madame Curie et moi, recherché ces substances nouvelles hypothétiques dans un minerai d’urane, la pechblende. En effectuant l’analyse chimique de ce minéral et en essayant la radioactivité de chaque partie séparée dans le traitement, nous avons d’abord rencontré une première substance fortement radioactive voisine du bismuth par ses propriétés chimiques que nous avons appelée polonium, puis en collaboration avec monsieur Bémont, une deuxième substance fortement radioactive voisine du baryum que nous avons appelée radium. […]

Enfin, dans les sciences biologiques, les rayons du radium et son émanation produisent des effets intéressants que l’on étudie actuellement. Les rayons du radium ont été utilisés dans le traitement de certaines maladies (lupus, cancer, maladies nerveuses).

Source : discours de Pierre Curie prononcé à Stockholm le 6 juin 1905 à l’occasion de la remise du prix Nobel de physique

Les États et l’enjeu de la connaissance (Métropole, candidats libres, jour 2, 2021)

En analysant les documents, en les confrontant et en vous appuyant sur vos connaissances, montrez pourquoi et comment les États font de la connaissance un enjeu géopolitique et économique.

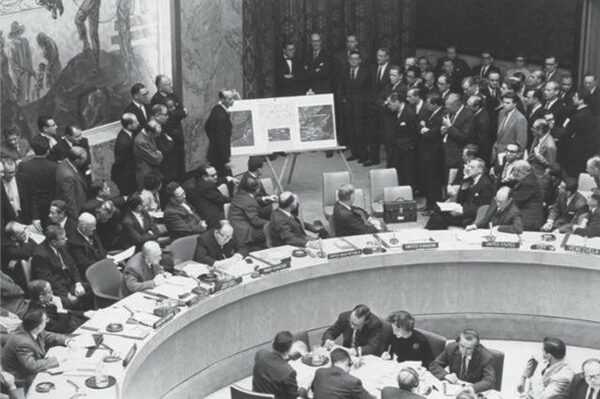

Document 1 :

L’ambassadeur des États-Unis montre les photos des sites de lancement de missiles à Cuba prises par un avion espion, au conseil de sécurité de l’ONU le 25 octobre 1962.

Document 2 :

Le 31 janvier 2012, le gouvernement indien avait annoncé l’entrée en négociation pour l’achat de 126 Rafale, 18 livrés par la France et 108 fabriqués en Inde. Un accord intergouvernemental a permis l’acquisition par l’Inde de 36 avions de combat Rafale, évaluée à 7,8 milliards d’euros (en incluant logistique et armement). Conclu en septembre 2016, il ouvre la voie à une coopération technologique et industrielle de très haut niveau et sans précédent.

Ce contrat conclu après la mise en place de la politique du « Make in India* » devait comprendre des offsets (compensations industrielles) estimées à 3,9 milliards d’euros, visant à faire émerger une filière aéronautique privée indienne. Pour mettre en œuvre une partie de ces offsets (compensations industrielles), Dassault Aviation a décidé de créer un partenariat avec le groupe Reliance qu’il a librement choisi. Cette alliance Dassault – Reliance Aerospace Ltd (DRAL) a été créée le 10 février 2017. Des partenariats ont également été signés avec d’autres entreprises indiennes telles que BTSL, DEFSYS, Kinetic, Mahindra, Maini, SAMTEL…

À Nagpur, sont installés les hangars d’assemblage et de fabrication des pièces de Falcon 2000. Le but est de fabriquer des pièces et de réaliser l’assemblage final du Falcon 2000 en Inde. L’usine DRAL de Nagpur, dont la première pierre a été posée le 27 octobre 2017, fabrique désormais des pièces de Falcon 2000 et produira, dans un second temps, des pièces de Rafale. Une première équipe de managers indiens a été initiée aux méthodes de production mises en œuvre dans l’usine Dassault Aviation de Biarritz pendant six mois. Les Indiens ont également reçu, en France, une formation intensive aux procédés de fabrication.

Les premiers agréments, y compris européens, pour obtenir les certifications nécessaires à la mise en œuvre du « Make in India », ont été délivrés en 2019. De fait, les pièces des avions civils peuvent désormais être fabriquées en Inde. Il est prévu que 30 % des offsets (compensations industrielles) soient réalisés à travers l’organisation publique indienne de recherche et développement du secteur de la défense, tandis que 28 % seront menés par Dassault Aviation lui-même et 21 % par les groupes français Thales et Safran qui construisent le Rafale. […]

Les pilotes indiens ont été formés sur la base aérienne de Mérignac depuis avril 2019. La livraison du premier Rafale à l’Inde a eu lieu le 8 octobre 2019, à Mérignac.

Source : d’après le rapport publié sur le site Internet du Sénat, le 1er juillet 2020. Consulté le 19 octobre 2020

*Make in India : produire en Inde

Le cyberespace, un espace conflictuel (Métropole, sujet de remplacement 2, 2021)

En analysant les documents, en les confrontant et en vous appuyant sur vos connaissances, montrez que le cyberespace constitue un espace de conflictualité.

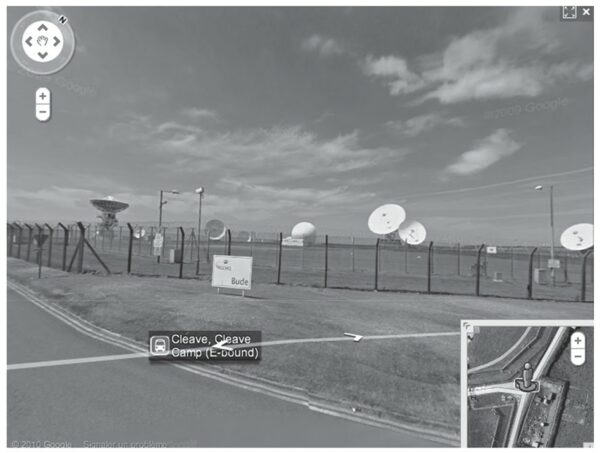

Document 1 :

Station d’écoute du réseau Echelon de Morwenstow au Royaume-Uni. Echelon est le nom de code d’un système d’interception de communications privées et publiques, initié par les États-Unis pendant la guerre froide. Cette base est gérée par les services britanniques.

Document 2 :

Au-delà du plaisir de l’hommage à son auteur, l’analogie à l’ouvrage fondateur d’Yves Lacoste La géographie, ça sert, d’abord, à faire la guerre se justifie par le constat, d’une part, de l’explosion de la conflictualité dans le cyberespace, devenu un nouveau vecteur des affrontements géopolitiques et même un nouveau domaine militaire dans les stratégies et doctrines de nombreuses nations et, d’autre part, de sa militarisation – à savoir un jeu de processus sociaux, politiques et économiques visant à l’acceptation d’une approche militaire pour régler un problème – dans une dynamique de prolifération des armes et des menaces qui structure désormais son évolution et sa régulation. Bien sûr, tout comme la géographie, le cyberespace n’a pas été inventé pour faire la guerre et ne sert pas seulement à faire la guerre. On pourrait même avancer que les attaques menées jusqu’ici sont restées sous le seuil de ce que l’on qualifie de guerre au sens du droit international. Elles soulèvent néanmoins des difficultés de détermination des seuils de gravité en raison des audaces et des provocations des protagonistes les plus entreprenants. Le cyberespace a complètement révolutionné nos modes de vie, bouleversé nos économies et permis des progrès importants pour nos sociétés. Mais les bénéfices apportés par la révolution numérique sont désormais menacés justement parce que le cyberespace sert, d’abord, à faire la guerre.

Premièrement, l’usage du cyberespace à des fins offensives par de multiples acteurs, notamment les États, entraîne des risques d’escalade des conflits et de déstabilisation des sociétés qui menacent la paix et la sécurité internationales. […]

Deuxièmement, dans un contexte géopolitique instable marqué par la persistance d’une menace terroriste, l’affaiblissement des instances multilatérales et le clair retour de la compétition stratégique entre grandes puissances, les États se réservent des moyens d’agir et ne sont pas prêts à renoncer à certaines de leurs activités qui mettent pourtant en péril la sécurité et la stabilité du cyberespace. Le contexte de défiance et de rivalités de pouvoir limite la coopération à l’échelle internationale et constitue un frein aux efforts de régulation nécessaires pour assurer la sécurité et la stabilité du cyberespace face au risque systémique, interrogeant la notion même de sécurité dans le cyberespace.

Source : Frédérick Douzet et Aude Géry, « Le cyberespace, ça sert, d’abord, à faire la guerre. Prolifération, sécurité et stabilité du cyberespace », Hérodote, vol. 177-178, 2020